Bei dem Sysprep von Windows 11 kommt folgende Fehlermeldung: Error:“Sysprep was not able to validate your Windows installation. Um den Fehler zu beheben wie folgt Continue Reading

alpina27

Zuhause sicher surfen – Enterprise Lösung kostenlos Zuhause nutzen.

Zuhause sicher surfen, ohne viel Aufwand und dabei eine Enterprise Technology von Cisco kostenlos nutzen? Geht das? Ja mit Cisco Umbrella bzw. OpenDNS. https://www.opendns.com/home-internet-security/ OpenDNS Continue Reading

Meine Top der gängigsten Sicherheitsschwachstellen

In diesem Beitrag sammele ich alle meine bisher erlebten und festgestellten Sicherheitsschwachstellen, die einfach nicht sein müssen. Gefühlt wird dieser Beitrag nie vollständig sein, deshalb Continue Reading

Passwort Tool für Firmen und Service Provider

Ich möchte gerne meine Erfahrungen über das Passwort Tool Keeper von der Firma Keepersecurity teilen. Ich habe wirklich sehr viel Zeit damit investiert den passenden Continue Reading

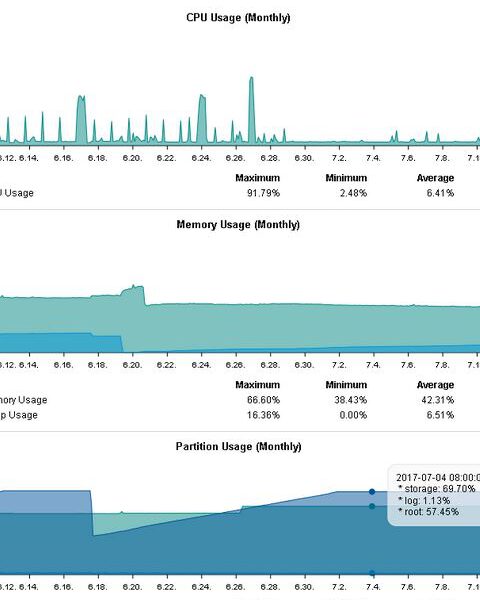

Sophos UTM Root partition is filling up

Die root Partition kann u.a. voll laufen, wenn zuviele Update Packete heruntergeladen wurden. Lösung dazu: Up2Date Firmware auf manuell umstellen > Einige Update Dateien entfernen Continue Reading

AzureAD sync manuell starten

Standardmäßig führt der ADconnect Server alle 30 Minuten die Synchronisierung durch. Um das ganze zu beschleunigen, kann die Sychronisierung manuell angestoßen werden. Powershell auf dem Continue Reading

AzureAD Immutable ID to HEX + GUID to ImmutableID

GUID to ImmutableID https://gallery.technet.microsoft.com/scriptcenter/Convert-between-Immutable-e1e96aa9 Immutable ID to HEX (mS-DS-ConsistencyGuid) 1) ImmutableID auslesen Get-MsolUser -UserPrincipalName john@cesarhara.com | select ImmutableID ImmutableID: kKfL2wwI+0W+rN0kfeaboA== 2) ImmutableID konvertieren [system.convert]::FromBase64String(“kKfL2wwI+0W+rN0kfeaboA==”) Continue Reading

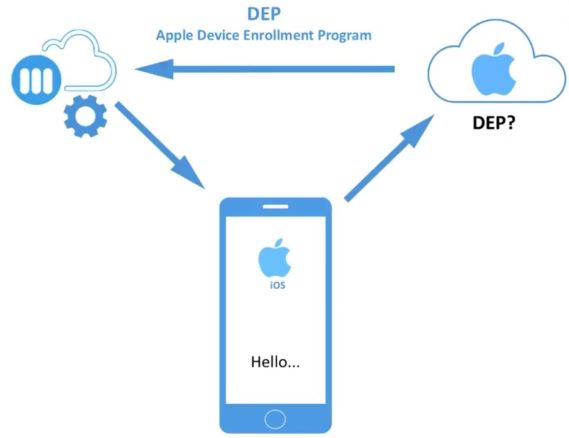

Microsoft Intune und Apple DEP Teil 1

Microsoft Intune und das Apple DEP Programm bilden zusammen eine wunderbare Mobile Device Management Lösung. Leider gibt es aktuell keine leicht verständliche Erklärung zu dem Continue Reading

Cloudflare und Strato Webspace

Cloudflare bietet einen umfassenden Schutz für die eigene Homepage. Es gibt kostenlose Pakete, die z.B. für einen eigenen Blog durchaus ausreichend sind. Dazu zählen u.a.: Continue Reading

Willkommen Exchange 2019 – installiert – migriert – getestet

Da ist er, der Exchange 2019. Ich habe ihn mal in meiner Umgebung Zuhause installiert und getestet 🙂 Vorraussetzungen: Exchange 2019, was brauchs zum Continue Reading