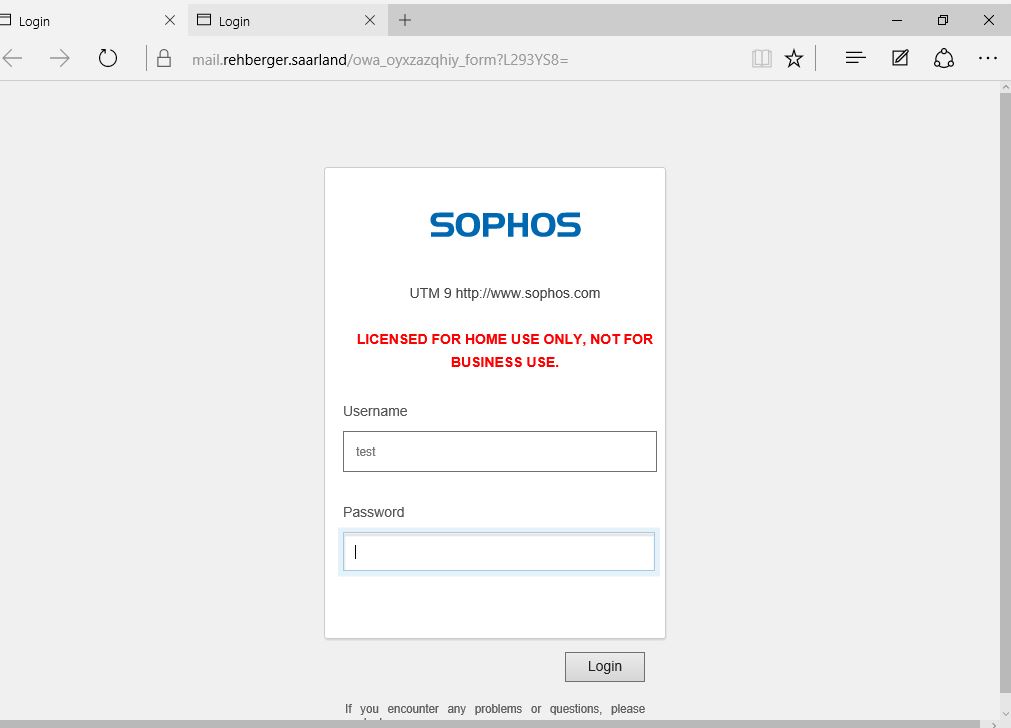

Die Sophos UTM bietet die Möglichkeit eine 2 Faktor Authentifizierung Einzurichten, diese dann u.a. für Exchange OWA und ECP genutzt werden kann. Die OTP Einrichtung und Continue Reading

Eigener Mailserver mit Dynamischer IP Adresse

Zuhase den eigenen Exchange Server hosten ist was feines. Einige werden sich Fragen, warum man sowas braucht, aber wenn der Beruf das Hobby ist – Continue Reading

Sophos WebProtection – Office365 Exceptions

Damit Office365 korrekt funktioniert, wenn eine Sophos WebProtection als Proxy dazwischen hängt sind folgende Ausnahmen nötig. ( STAND 01.03.2018 ) ^https?://([A-Za-z0-9.-]*\.)?office365\.com/ ^https?://([A-Za-z0-9.-]*\.)?office\.com/ ^https?://([A-Za-z0-9.-]*\.)?skype\.com/ ^https?://([A-Za-z0-9.-]*\.)?skypeforbusiness\.com/ ^https?://([A-Za-z0-9.-]*\.)?signup.microsoft\.com/ Continue Reading

Skype for Business – Polycom CX600 daily logoff

Bei einem Kunden ist plötzlich das Phänomen aufgetreten, dass morgens alle Telefone ausgeloggt waren. Auf dem Display wurde als Fehler “Anmeldefehler” Melden Sie sich bei Continue Reading

Exchange 2016 – Neue Mailbox – Error Load balancing failed to find a valid mailbox database

Wenn ein neues Exchange Postfach angelegt wird, und keine Datenbank explizit als Ziel ausgewählt wird kommt der Fehler: “Load balancing failed to find a valid Continue Reading

Exchange 2016 / Skype for Business – MSExchange OAuth Error

Auf dem Exchange Server sind im Eventlog Fehlermeldungen: MSExchange OAuth Event ID: 2008. When retrieving metadata from the url ‘https://ldomain.com/metadata/json/1’, different certificate(s) have been found. Continue Reading

Migration Exchange 2010 to 2016 Client Connectivity

Bevor ihr den Beitrag hier lest, empfehle ich euch die Beiträge aus der Kategorie “Microsoft Exchange Server Basics“. Vor der Migration Die Zeichnung zeigt den Continue Reading

Exchange 2013 – Basis Verbindungsaufbau

-InternalUrl und -ExternalUrl wurden zu besseren veranschaulichung mit unterschiedlichen FQDN´s dargestellt. , Exchange 2013 unterstützt kein RPC/TCP mehr. Statdessen kommt RPC/HTTP ( Outlook Anywhere ) Continue Reading

Exchange 2010 – Basis Verbindungsaufbau

Nachdem Outlook mithilfe des SCP o.a. eingerichtet worden ist stellt Outlook die Verbindung zum Exchange CAS Server her. Dieses Bild soll vereinfacht die Verbindung von Continue Reading

Exchange Migration Vorbereitung

Bevor man mit der Installation und Migration beginnt, ist es empfehlenswert sich vorher einige Punkte anzuschauen: Coexistenz Vorrausetzungen überprüfen https://technet.microsoft.com/de-de/library/aa996719(v=exchg.160).aspx Source Exchange Server Build Numbers Continue Reading